1. Valgmuligheder #

Der findes et hav af RPA-software efterhånden som man kan vælge imellem, de to der bruges oftest er Power Automate og UIPath. Jeg vil ikke beskrive hver enkelt her, da jeg kun har erfaring med Power Automate, og dens forgænger fra Softomotive – ProcessRobot. Alt efter valg af software er der også nogle hardwarekrav som skal opfyldes. Disse gennemgås ikke her, da det kan være meget forskelligt alt efter valg. Det kan være en fordel at bruge virtuelle maskiner til dette formål.

| Navn | Note | Link |

| Power Automate | Fordel hvis man har O365 i forvejen, da man får masser af funktionalitet med til dette | https://www.microsoft.com/en-us/power-platform/products/power-automate https://powerautomate.microsoft.com/en-us/pricing/ https://powerautomate.microsoft.com/en-us/pricing/?#add-on-plans |

| UI Path | https://www.uipath.com/ https://www.uipath.com/pricing | |

| Blue Prism | https://www.blueprism.com/ | |

| Gartner | En mere fyldestgørende liste, over hvad RPA-software der eksisterer | https://www.gartner.com/reviews/market/robotic-process-automation |

2. GDPR-overvejelser #

| Navn | Note | Link |

| FISA 702 | Amerikansk lovgivning om overvågning af ikke amerikanske statsborgere | https://www.intel.gov/foreign-intelligence-surveillance-act/1237-fisa-section-702 |

| European Data Protection Boards (EDPB) | EDPBs anbefalinger omkring overholdelsen af EU-niveauet for beskyttelse af personoplysninger Specifikt omkring internationale overførsler af data, se specifikt Transfer impact assessment (TIA) afsnit. Relevant ift. data- og underdatabehandler aftaler. | https://www.edpb.europa.eu/our-work-tools/our-documents/recommendations/recommendations-012020-measures-supplement-transfer_en https://www.edps.europa.eu/data-protection/data-protection/reference-library/international-transfers_en |

| Microsoft Cloud Governance Whitepaper | Microsofts egen henvisning til hvordan de behandler data der ligger på deres cloud servere | https://info.microsoft.com/WE-AzureINFRA-CNTNT-FY20-05May-07-CloudGovernance-SRGCM3458_01Registration-ForminBody.html |

| Power Automate Desktop (PAD) | Se sektion 1. GDPR Compliance | Power Automate Desktop – Introduktion – RPA Help |

Ligegyldigt hvad software man ender med at vælge, bør der være GDPR overvejelser med i valget. Hertil kan man lave en risiko- og konsekvensanalyse (eventuelt Transfer Impact Assessment, TIA, hvis data skal overføres udenfor EUs grænser. Vær opmærksom på at en TIA skal laves både for databehandler og dennes eventuelle underdatabehandlere). Det kan være meget forskelligt, hvordan lovgivningen tolkes alt efter omstændighederne. Man bør dog have skrevet sine overvejelser ned, så man på et senere tidspunkt kan dokumentere det, såfremt det bliver nødvendigt.

Hvis man tager udgangspunkt i eksempelvis Power Automate, så er dette en cloud-løsning igennem Microsoft. Det betyder at data ligger i skyen, hvilket kræver overvejelser i forhold til EU-lovgivning heriblandt GDRP. Microsoft er yderligere et amerikansk firma, og er af samme årsag underlagt amerikansk lovgivning. Problematisk lovgivning herfra er FISA 702, som kan gøre det muligt for den amerikanske efterretningstjeneste af få udleveret personoplysninger, hvis der forefindes en retskendelse.

For at kunne anmode om en retskendelse kræver det at alle tre nedenstående krav er opfyldt, før man kan forsætte processen om at få en retskendelse:

- Mail, navn, adresse eller CPR-nr. identificeres

- Der må altså ikke bare udleveres data på alle borgere i vores kommune. Det vil stort set være umuligt at vide hvilke data, der hører til hvilken person, da data bliver håndteret at en robot. Så for at udpege hvilke data, der hører til en bestemt borger, skal man også have funktionaliteten fra robotten med – en del af styringsmekanismen i robotten kan ligge i en database lokalt i vores kommune eller et regneark, som de amerikanske myndigheder ikke vil kunne få adgang til.

- Personen må ikke være amerikansk statsborger

- Det skal være sandsynligt at personen har viden om terror eller profilering af nye våben.

Herfra vil man kigge på EDPBs anbefalinger, se link ovenfor. Hvis lovgivning er problematisk men praksis er ok, kan man overføre sine data uden supplerende sikkerhedsforanstaltninger. I punkt 43.3 citeres der:

”…Alternatively, you may decide to proceed with the transfer without being required to implement supplementary measures, if you consider that you have no reason to believe that relevant and problematic legislation will be applied, in practice, to your transferred data and/or importer…”

Fra Microsofts egen Cloud Governance Whitepaper, kan man yderligere læse hvordan de selv anser risikoen. Heriblandt er side 13 og 67-70 spændende, da de her beskriver det mere detaljeret:

“Microsoft har en principfast og stringent tilgang til behandling af offentlige anmodninger om adgang til kundedata i Microsofts varetægt. De centrale politikker, vi overholder på tværs af vores tjenester, er:

- Microsoft giver ikke nogen regering direkte og uhindret adgang til vores kunders data, og vi giver ikke nogen regering vores krypteringsnøgler eller evnen til at bryde vores kryptering.

- Hvis en regering ønsker kundedata, skal den følge gældende juridisk proces. Det skal tjene os med en kendelse eller retskendelse for indhold, eller en stævning for abonnent oplysninger eller andre ikke-indholdsdata.

- Alle anmodninger skal målrettes mod bestemte konti og identiteter.

- Microsofts juridiske team gennemgår alle anmodninger for at sikre, at de er gyldige, afviser dem, der ikke er gyldige, og leverer kun det absolutte minimum af data når lovgivning beviseligt kræver det.”

Omkring anmodninger fra myndighederne oplyser Microsoft:

”En del af Microsofts arbejde med anmodninger fra myndighederne omfatter offentliggørelse af ”rapporter om anmodninger om retshåndhævelse” hvert halve år for at sikre gennemsigtighed i omfanget og arten af disse hændelser. Rapporterne kan findes her: https://aka.ms/MSLERR og kan bruges til at hjælpe med at gennemføre den lovpligtige risikovurdering.

Til brug i den krævede vurdering af risikoen for, at myndigheder søger adgang til kundedata i forbindelse med efterforskning af alvorlig (og ofte global) kriminalitet, kan det være relevant at tage hensyn til de faktuelle tal på omfanget fra Microsoft Law Enforcement Request-rapporterne, der er tilgængelige fra linket ovenfor.

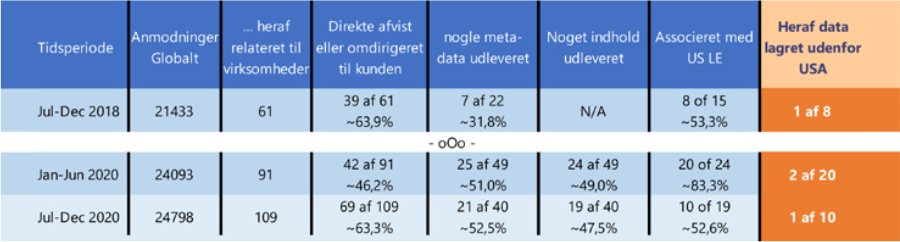

Nedenstående tabel indeholder tallene fra 2020 og en lignende periode i 2018 til reference og klar angivelse af udviklingen:

På baggrund af tallene oplyser Microsoft:

”Med det anslåede antal virksomhedskonti i Microsoft HSCC Online Services, fremgår det klart af tallene ovenfor, at …

- sandsynligheden for, at en given Enterprise-kunde (privat så vel som offentlig) er målet for en sådan anmodning, er minimal

- sandsynligheden for, at en sådan anmodning IKKE afvises eller omdirigeres, er endnu mindre, og

- sandsynligheden for en sådan anmodning om data, der er gemt uden for anmodningens oprindelsesland og IKKE afvises eller omdirigeres, er ca 1 i forhold til det samlede antal offentlige og kommercielle kunder der anvender MS HSCC Online Services.

Baseret på disse rapporter, en forståelse af den principfaste proces og historikken for Microsofts beskyttelse af kundernes ret til privatlivsbeskyttelse, bør det være muligt at udføre en risikovurdering, der viser sandsynligheden og efterfølgende den samlede risiko, fra 3.lands Retshåndhævelsesanmodninger, at være absolut minimal til ikke-eksisterende.”

Ud fra ovenstående er det usandsynligt at Microsoft vil tilgå ens data, før der foreligger en retskendelse. Yderligere nævner Microsoft selv, at sandsynligheden for at personoplysninger udleveres er “absolut minimal til ikke-eksisterende“. På dette grundlag kan man konkludere, at der ikke er nogen grund til at tro at relevant, og problematisk lovgivning i praksis vil blive anvendt på kommunens persondata. Med andre ord at praksis er ok, og at der ikke behøves laves andre foranstaltninger.

Er praksis derimod ikke ok, skal man undersøge om man kan bruge supplerende sikkerhedsforanstaltninger, som gør det muligt at forsætte alligevel. Hvis vi forsat kigger på Power Automate, så vil debug loggen til Desktop Flow ikke overholde GDPR, da der kan være personfølsomme data i blandt variablerne / screenshots som logges. Man kan slå screenshots fra på hver enkelt proces, og yderligere lave variabler der indeholder personfølsomme data sensitive, så de ikke logges i clouden. Dette kunne man argumentere for er ekstra foranstaltninger, så det data ikke vil være logget, og dermed kunne udleveres ved en retskendelse. Dette vil gøre processen både GDPR-compliant, og overholde anbefalingerne fra EDPB. Læs eventuelt mere herom i linket til PAD gennemgangen.

Konkluderer man at man ikke kan lave foranstaltninger, så er det et automatisk forbud mod overførsel af data.